Windows全系沦陷,永久离线激活实现,微软还能守住底线吗?

这事儿是真的。上周五,国外一个叫MASSGRAVE的技术团队,直接把微软的Windows和Office激活系统给彻底干穿了。不是什么临时破解,也不是漏洞利用,而是从根上把SPP——也就是微软软件保护平台——给完全逆向了。现在从Windows 7到Windows 11,还有Server系统,Office 2013到2024,只要用的是SPP激活机制的,全都能离线永久激活。

你没看错,永久,离线,不需要联网,重装也不怕。最关键的是,他们还开源了整个项目,名字叫TSForge。我第一时间去查了,社区已经有人打包工具了,MAS 3.0也集成了这个功能,用起来特别简单。

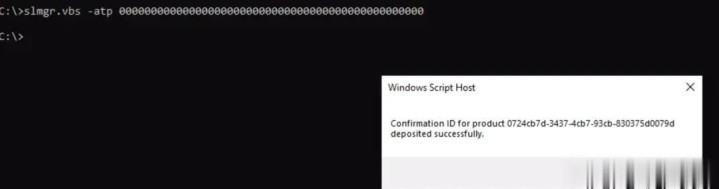

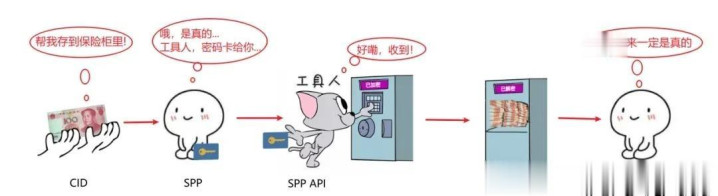

这事的核心其实就是“伪造信任”。微软早年为了照顾不能联网的用户,留了个后门叫电话激活。你打电话给客服,报个安装ID,对方回你一组确认ID,也就是CID,你输进去就激活了。这个过程本来是安全的,因为CID生成需要微软的私钥加密算法,外人不可能算出来。

但MASSGRAVE团队没走这条路。他们发现,SPP在写入激活数据到硬盘的时候,其实是有一套内部验证流程的,数据存在C:\Windows\System32\spp\store里的data.dat和tokens.dat这些文件里,统称“可信存储区”。这些文件是加密的,但只要你能通过SPP自己的API写进去,系统就认,根本不会二次检查。

所以他们干的事就变了——不是破解CID算法,而是搞到了SPP的RSA私钥。怎么搞的?靠逆向早期泄露的spsys.sys驱动和sppsvc.exe组件,一步步还原出了整个加密签名流程,最后把从Vista到Win11所有版本的RSA私钥全扒出来了。

有了这把钥匙,就能让SPP自己“合法”地把伪造的数据写进去。他们直接写了个全零的CID进去,再配一个通用HWID(硬件ID),等于骗过了系统的整个激活验证。重启服务,激活状态还在。重装系统?只要你把这几个文件恢复进去,照样激活。

最狠的是,这方法根本没改系统文件,也没注入驱动,就是正常调用SPP的接口,只不过数据是假的。所以杀毒软件扫不到,微软更新也删不掉。你联网它也不会报未激活,因为它压根就不去服务器校验,本地数据都对得上。

支持的版本也挺广。Windows Vista以后的全系都行,包括Server 2008 R2到2025。但Vista和Server 2008因为权限太严,得进PE才能操作。Office方面,只要是SPP管的,2013到2024都能搞。但Office 2010不行,那是OSPP管的。Win7自带的Office也不行。Office 365更别想了,压根不支持电话激活。

有人问,这算数字激活吗?不算。Win10的数字许可证是绑定微软账户和硬件的,TSForge只是本地伪造激活,你换电脑还得重新来一遍。但它解决了另一个老大难问题——比如Windows 7的ESU(扩展安全更新)激活,以前必须用KMS不断刷,现在一次性写入,永久有效。

还有企业用的CSVLK密钥激活的KMS主机,以前很麻烦,容易出错。现在直接TSForge写进去,甚至能激活到4000年。Server系统以前OEM激活容易蓝屏,现在也没这问题了。

这技术一出,整个激活圈都炸了。以前那些收费的KMS工具、伪装服务器的激活方式,全都被碾压了。人家是真让你“合法”激活,而不是绕过。而且作者明确说了,TSForge不是为了鼓励盗版,而是暴露微软DRM设计上的惰性——二十年没改的核心机制,一旦被突破就是全线崩盘。

工具现在也不难搞。MAS 3.0直接集成了,你打开PowerShell输一行命令就能下:irm https://get.activated.win | iex。当然,网速不好可能卡住。你也可以去GitHub搜TSForge,源码都在。

说实话,看到这个技术,第一反应是牛,第二反应是微软真该改改了。SPP从Vista开始就没大动过,信任本地存储、写入不二次验证、加密机制没迭代,结果被一次性爆破。以后估计得上云端强校验,或者硬件绑定更深。

但这事已经发生了。全球能离线永久激活Windows和Office的时代,就这么来了。

传金所配资提示:文章来自网络,不代表本站观点。